Александр Савушкин: «Компании в Азербайджане больше не склонны недооценивать опасность киберугроз» - ФОТО

Александр Савушкин, директор по развитию бизнеса компании Check Point Software в Украине, Грузии и странах СНГ, поделился своим экспертным мнением о ситуации с киберпреступностью сегодня в мире и в странах СНГ.

- Какие киберугрозы, по вашему мнению, представляют наибольшую опасность в 2020 году?

- В конце 2019 года мы представили наш традиционный доклад с техническими прогнозами по кибербезопасности на 2020 год. Специалисты нашей команды постарались раскрыть основные тренды и технические разработки, которые могут повлиять на наше общество и бизнес в этом году. Всего эксперты выделили три основные категории угроз.

Первая из них –– целевые, таргетированные атаки с помощью вымогателей. Наша команда предполагает, что их количество значительно увеличится. В прошлом году злоумышленники стали все больше атаковать конкретные предприятия, местные органы власти и организации здравоохранения с помощью программ-вымогателей. Хакеры тратят много времени на сбор информации о своих жертвах, чтобы понять, как они могут нанести максимальный ущерб. Соответственно, увеличиваются выкупы. Среди киберпреступников популярны шифровальщики: как правило, зашифровать данные компании, которые ей жизненно необходимы, и затем получить с нее выкуп гораздо проще, чем просто красть данные и потом искать покупателей для них. Часто, кстати, именно так хакеры атакуют больницы: медицинским организациям очень важны данные пациентов, поэтому выкуп будет выплачен.

Вторая категория –– фишинговые атаки. Злоумышленникам проще не взламывать сеть компании, а воспользоваться доверчивостью и незнанием сотрудников, поэтому популярность социальной инженерии стремительно растет. Фишинг –– это и есть метод социальной инженерии. В этом году они выйдут за пределы электронной почты: встретить вредоносные сообщения можно будет в мессенджерах, социальных сетях и даже онлайн-играх. Ошибка одного сотрудника может очень дорого стоить компании.

Последняя категория –– мобильное вредоносное ПО. В первой половине 2019 года количество атак вредоносного ПО для мобильного банкинга увеличилось на 50% по сравнению с 2018 годом. Вредоносные программы могут похищать данные о платежах, учетные данные и информацию о средствах с банковских счетов жертв. Новые версии вредоносного ПО доступны любому, кто готов платить разработчикам.

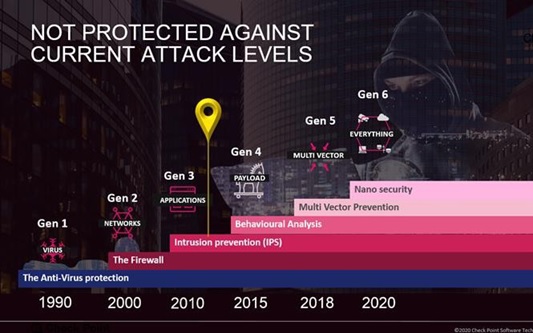

- Почему кибератаки опережают темпы развития защиты, необходимой для их предотвращения? Расскажите подробнее о поколениях атак, защиты, уровне защиты предприятий.

- Мы действительно выделяем несколько поколений атак –– когда мы говорим о современных кибератаках, мы говорим о продвинутых атаках 5-6-го поколений.

Атаки первого поколения появились вместе с массовым распространением персональных компьютеров по всему миру. На тот момент вирусные программы распространялись путем копирования самих себя. Источником заражения часто служили дискеты. Одна из самых известных вирусных программ - Brain virus - появилась в 1986 году. На тот момент коммерческого антивирусного программного обеспечения еще не было, поэтому последствия были достаточно разрушительными: вирус затронул все предприятия и пользователей персональных компьютеров. Этого оказалось достаточно, чтобы стимулировать разработку антивирусных программ.

Атаки второго поколения, Gen II, появились в следующем десятилетии вместе с появлением сетей и распространением Интернета. Вирусное программное обеспечение тогда начало активно развиваться. Тогда же появляются первые межсетевые экраны: их разработали после кражи 10 миллионов долларов из Citibank в 1994 году.

Следующее десятилетие принесло новое, третье, поколение атак. Хакеры уже достаточно хорошо умели использовать уязвимости всех компонентов ИТ-инфраструктуры. Таких уязвимостей было много: в операционных системах, аппаратных средствах и приложениях. Один из самых ярких примеров атак этого поколения — сетевой червь SQLSlammer, который использовал уязвимости Microsoft SQL Server и MSDE и до сих пор занимает первое место по скорости распространения.

Спустя еще несколько лет, в 2010-х годах, все больше и больше появляется новостей о крупных атаках. Теперь атаки влияют уже не на отдельные компании и людей, а на все общество. Государства начинают обсуждать методы борьбы с кибератаками. В 2013 году происходит небывалая атака: злоумышленники получили доступ к данным 40 миллионов владельцев карт, выпущенных торговой сетью Target.

Решения безопасности четвертого поколения могли обнаруживать атаки только на основе известных сигнатур. Проблема заключалась в том, что они создаются уже только после того, как атака обнаруживается, анализируется и сохраняется. После этого компания - разработчик антивирусных решений выпускала обновление, которое закрывало проблему. На это могли уйти месяцы. В это время уже появлялись новые, ранее неизвестные угрозы нулевого дня, и установленные патчи от них уже не спасали. Требовалось решение, которое защитит от атак нулевого дня. Так появились песочницы. Это спасло ситуацию, но еще больше усложнило инфраструктуру безопасности и работу ИТ-специалистов.

Ситуация осложнялась еще и тем, что существующие решения безопасности не позволяли проверять содержимое файлов, которые приходили по почте, до их скачивания. А значит, все документы, которые содержались в письмах, включая картинки, текстовые файлы и прочее, были потенциальным источником заражения.

В 2017 году мир столкнулся с новыми атаками пятого поколения. Теперь атаки были направлены на разные устройства по всему миру и распространялись с небывалой скоростью. Злоумышленники использовали комбинированные продвинутые методы, нанося огромные финансовые потери. Вредоносные программы теперь разрабатываются на заказ под конкретные организации. Как пример можно привести атаку WannaCry, которая затронула 300 тыс. компьютеров в 150 странах, и NotPetya, которая привела к потере 300 миллионов долларов. Атаки пятого, шестого поколений –– комплексные, многовекторные, которые пытаются задействовать сразу несколько механизмов атаки.

Почему защита большинства организаций отстает от методов киберпреступников? Причины могут быть самые разные: некоторые организации могут считать, что хакеры не могут нанести значительного урона, другие –– что их данные никому не интересны (особенно часто такое мнение встречается у малого бизнеса) и что их никогда это не коснется, третьи не до конца понимают важности внедрения именно самых последних современных решений.

- Есть ли какие-то принципиальные отличия в положении вещей с информационной безопасностью в Азербайджане? Какие компании в зоне риска?

- В Азербайджане и других странах СНГ примерно такая же ситуация, как и в остальном мире: как правило, организации используют только FW (брандмауэр, межсетевой экран в системе Windows), IPS (систему предотвращения вторжений) и антивирусные решения. Межсетевой экран фильтрует проходящий через него сетевой трафик в соответствии с заданными правилами. Система обнаружения вторжений –– программная или аппаратная - система сетевой и компьютерной безопасности обнаруживает вторжения или нарушения безопасности и автоматически защищает от них.

Защита большинства компаний в Азербайджане находится на третьем уровне –– а это уровень 2010-2012 годов, при том что современные атаки уже на 5-6 уровнях. Сейчас необходимо защищать каждое конечное устройство.

- Какие основные направления борьбы с угрозами вы выделяете в Check Point?

- Наша стратегия –– не ловить угрозу внутри периметра, а вообще предотвратить ее попадание в сеть. Многие компании считают, что если они обнаружили заразу внутри своего периметра, то они успешно справились с угрозой. Это не так: это лишь показывает, что компания уже опоздала. Бывали случаи, когда вредоносная активность внутри сети обнаруживалась только спустя полгода. Традиционные модели безопасности основаны на обнаружении, но часто к тому времени, как угроза была обнаружена, ущерб уже нанесен. Тем не менее постоянный мониторинг внутри сети все равно необходим: он позволит быстро обнаружить подозрительную активность внутри сети.

- Какие решения по информационной безопасности сейчас наиболее востребованы? Почему уже недостаточно файрвола? Какие инновации в информационной безопасности ждут нас в качестве ответа на все вышеперечисленные угрозы?

- Раньше, когда Интернет только начинал развиваться, злоумышленники пытались проникнуть внутрь организации, скажем, силовыми методами. Сейчас межсетевые экраны есть на периметре практически любой организации, без этого, скорее всего, организации не смогли бы выжить. Сейчас такие атаки сошли на нет, а если утечки и происходят, то это не из-за того, что решение было плохое, а из-за неправильной конфигурации или человеческого фактора.

Сейчас для атак последних поколений необходимы новые, надежные средства защиты. Важно, чтобы компании могли быстро внедрить их: если от момента внедрения до использования проходит больше года, то компания получает такого условного бронзового коня, который не сможет им помочь. Все системы должны легко адаптироваться к конкретному бизнесу: ИТ-специалисты должны иметь возможность быстро поставить новый патч, внедрить новую технологию.

Традиционные средства защиты больше неэффективны. Мы пропагандируем комплексный подход к кибербезопасности, поэтому предлагаем нашим клиентам Check Point Infinity. Это не конкретный продукт, а набор наших решений для одного конкретного пользователя организации. В рамках вашего бюджета вы получаете доступ ко всем технологиям Check Point, которые существуют на сегодняшний момент.

В 2015 году для защиты от угроз нулевого дня Check Point выпустила решения SandBlast и SandBlast Agent, или, говоря простыми словами, песочницы.

Решение SandBlast Agent не дает пользователю открыть вредоносный или даже просто непроверенный файл. Ранее хакеры уже научились обходить решения песочниц первого поколения, поэтому в SandBlast используется технология Threat Emulation –– она позволяет с высокой точностью обнаруживать подозрительную активность. Для ускорения работы была разработана технология Threat Extraction –– мгновенная конвертация документов. Если объект требует проверки, то SandBlast создаст его гарантированно безопасную копию.

В Азербайджан мы также завезли оборудование Maestro. Решение уникальное в своем роде, может очень легко масштабироваться.

- Насколько компании в Азербайджане готовы к внедрению новых уровней защиты? Каковы, на ваш взгляд, перспективы развития компании в Азербайджане?

- На наш взгляд, компании готовы –– собственники и руководители большинства организаций больше не склонны недооценивать опасность киберугроз. Сейчас компаниям проще обеспечить комплексную киберзащиту, чем рисковать важной информацией и надеяться на то, что их данные никому не интересны. Наша команда старается проводить больше исследований, анализирует обстановку в области кибербезопасности по всему миру. Мы стараемся делиться нашим опытом и экспертизой с широкой аудиторией: после карантина мы планируем запустить оффлайн-обучение для своих клиентов на реальных кейсах.

На правах рекламы