Проведен мониторинг массовой фишинговой атаки на пользователей Telegram в Азербайджане - ФОТО

В ходе мониторинга, проведённого Службой электронной безопасности, получены технические результаты по фишинговой атаке, осуществлённой через Telegram.

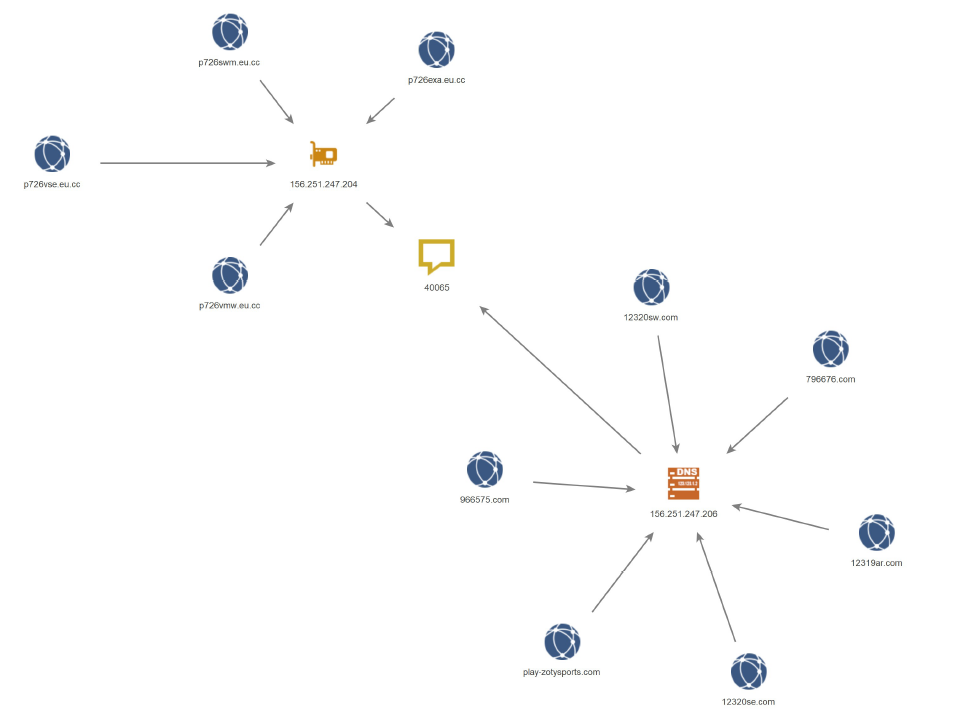

В результате проведённого анализа подготовлено схематическое описание используемой в атаке инфраструктуры, определены IP-адреса и цепочки перенаправлений, а также получена подробная информация о процессе захвата аккаунтов, сообщает 1news.az со ссылкой на Службу электронной безопасности.

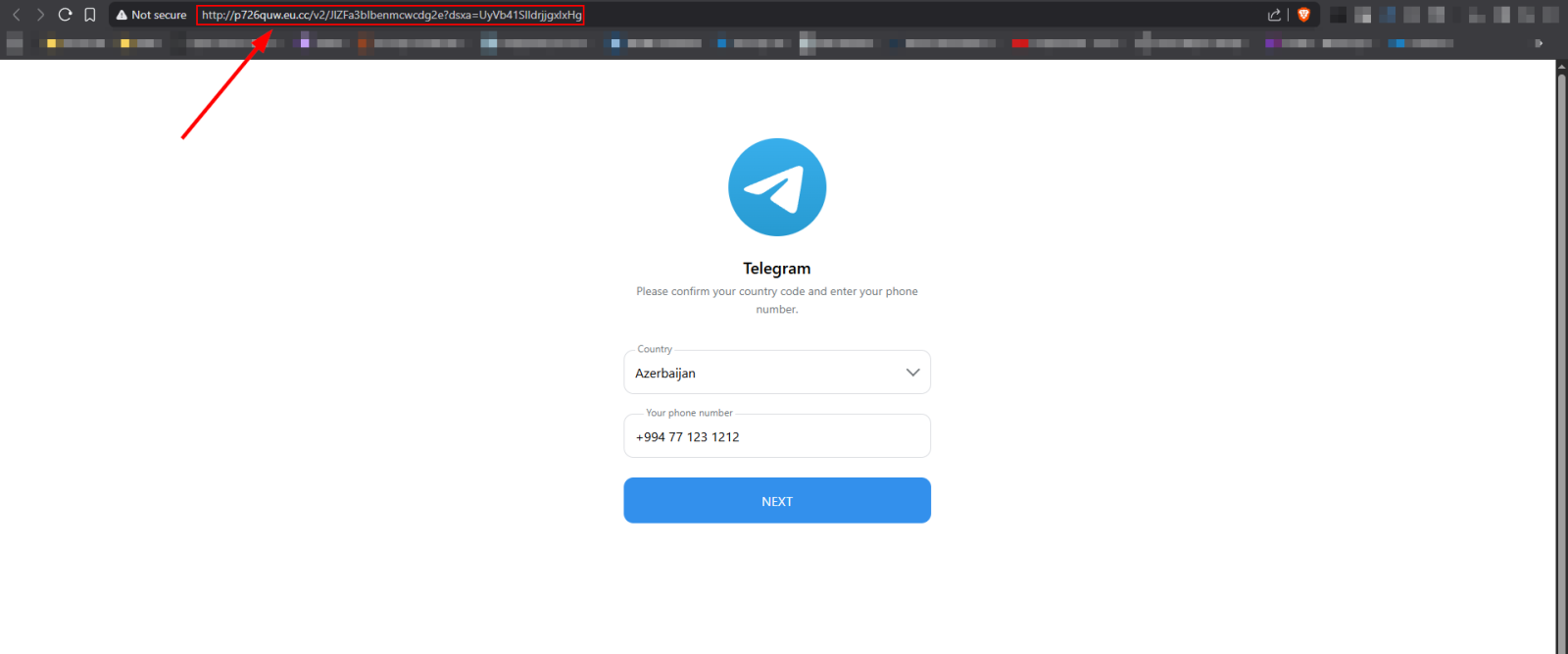

Расследование показало, что атака начинается с домена, указанного в одном из сообщений, полученных службой: «12320sw[.]com». Этот домен соответствует IP-адресу 156[.]251[.]247[.]206 (AS40065, CNSERVERS LLC). Данный IP не предоставляет никакого содержимого напрямую, а перенаправляет пользователя на домен «p726exa[.]eu[.]cc», который, в свою очередь, соответствует IP-адресу 156[.]251[.]247[.]204, находящемуся в той же сети.

В ходе исследования IP-адресов были обнаружены другие аналогичные домены с расширением «.com». При переходе на эти домены происходят перенаправления на другие домены вида «p726*.eu.cc»**.

При анализе IP-адресов, которым соответствуют несколько доменов «.com» и «.eu.cc», наблюдается общая цепочка фишинговой атаки и определённая закономерность:

Домены «12319ar[.]com», «12320se[.]com», «966575[.]com», «796676[.]com», «play-zotysports[.]com» и другие аналогичные соответствуют IP-адресу 156[.]251[.]247[.]206;

Каждый из них перенаправляет на случайно сформированные субдомены вида «p726*.eu.cc»**;

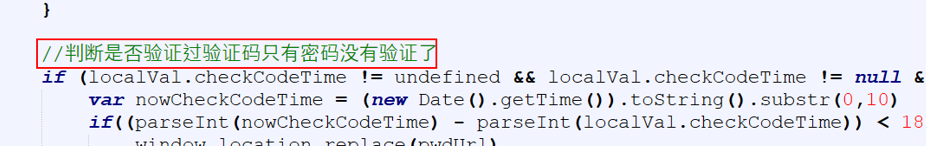

Домены «p726*.eu.cc»** используются для размещения фишингового контента, и все они находятся на IP-адресе 156[.]251[.]247[.]204. При просмотре кода страниц, на которые перенаправляются пользователи, было обнаружено наличие комментариев на китайском языке.

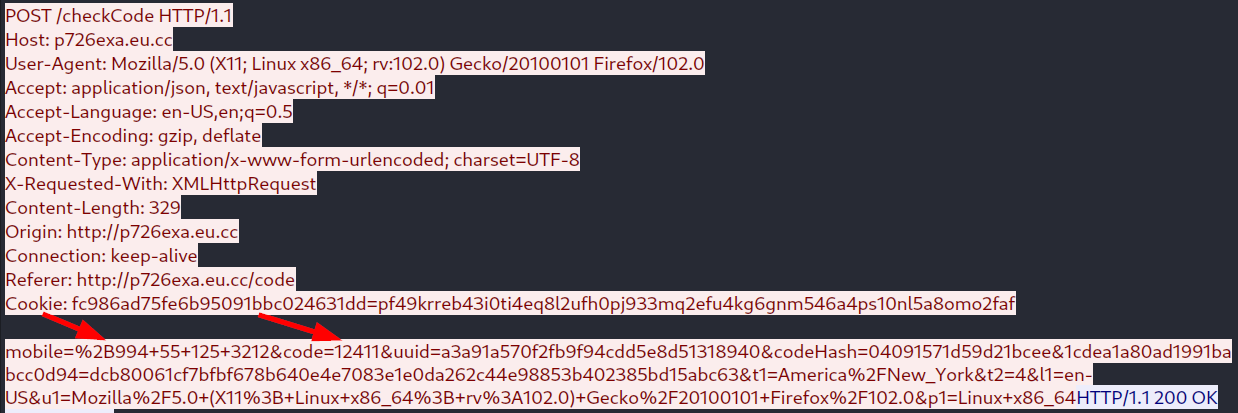

Анализ механизма передачи данных показывает, что вся информация, вводимая пользователем, отправляется на сервер посредством запроса POST. Такой подход позволяет злоумышленнику напрямую передавать на находящийся под его контролем сервер номер телефона жертвы и одноразовый код (OTP). Из анализа также ясно, что фишинговая активность полностью централизована в сети AS40065. Сосредоточение инфраструктуры у одного провайдера позволяет злоумышленникам, несмотря на частую смену одноразовых доменов, сохранять стабильную и управляемую техническую базу. Такая централизация обеспечивает непрерывность операций.

Следует обратить внимание на IP-адреса, находящиеся в диапазоне 156[.]251[.]247[.]0/24 вашей сети, а трафик на адреса 156[.]251[.]247[.]204, 156[.]251[.]247[.]206 и 162[.]209[.]234[.]146 должен быть заблокирован. Кроме того, необходимо отслеживать DNS-запросы в сети, особенно субдомены, находящиеся в зоне «.eu.cc».

Анализы показывают, что злоумышленники часто используют имена доменов по следующему шаблону: p[0-9]{3}[a-z]{3}.eu.cc

Применение вышеуказанных мер по блокировке и мониторингу позволит своевременно разрывать связи с фишинговой инфраструктурой, контролировать трафик вредоносных доменов и выявлять атаки на ранней стадии. Такой подход значительно помогает как в защите внутренних сетей, так и в предотвращении перенаправления пользователей на фишинговые страницы.

По состоянию на 05.09.2025 показатели представлены здесь. Кроме того, эти индикаторы были добавлены в «misp.cert.az» - Платформу обмена данными об инцидентах, активно используемую Службой. Планируется добавление новых выявленных индикаторов, относящихся к фишинговой схеме, в вышеуказанную систему.

Читайте по теме:

Задержан хакер, шантажировавший женщин после взлома их страниц в соцсетях

В Азербайджане зафиксирована массовая фишинговая атака на пользователей Telegram